La sécurité de l’information constitue une préoccupation majeure pour les entreprises et les particuliers, notamment avec la généralisation des échanges numériques. Pour garantir une sécurité optimale, quatre critères clés doivent être rigoureusement mis en place :

1. Authentification

L’authentification permet de vérifier l’identité des utilisateurs avant de leur accorder l’accès aux données sensibles. Ce mécanisme est fondamental pour prévenir l’usurpation d’identité et garantir que seules les personnes autorisées puissent accéder aux ressources.

2. Contrôle d’accès

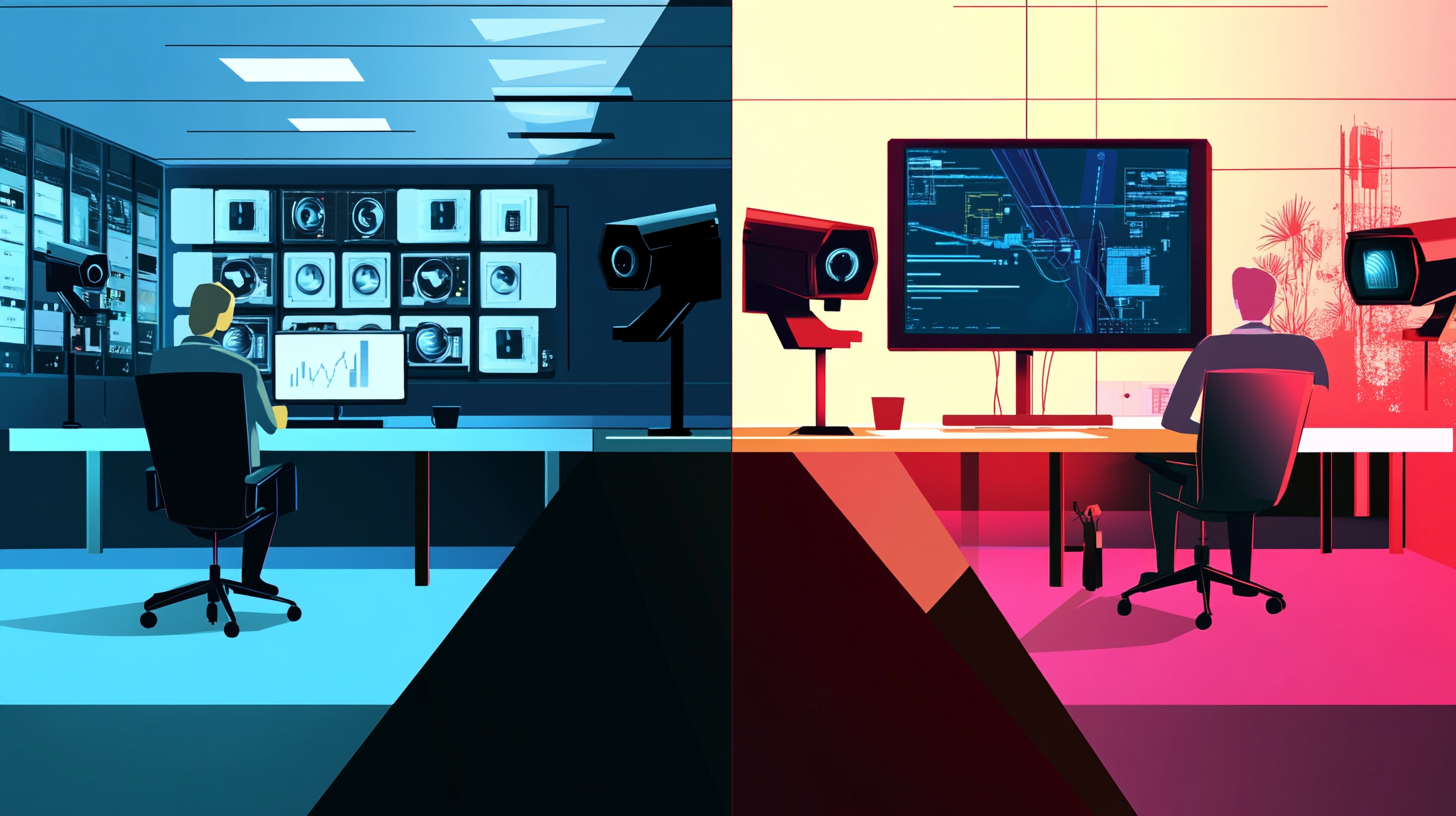

Le contrôle d’accès permet de définir précisément les droits de chaque utilisateur. Il régule qui peut accéder à quoi, en fonction de rôles et privilèges spécifiques, assurant ainsi la confidentialité des informations sensibles et limitant les risques liés aux accès non autorisés.

3. Chiffrement

Le chiffrement des données est une méthode essentielle pour garantir leur confidentialité et intégrité. Il protège les informations sensibles contre les interceptions ou accès non autorisés en rendant les données illisibles sans la clé de déchiffrement appropriée.

4. Accès partout et à tout moment à l’historique des fichiers

L’accès sécurisé et continu à l’historique des fichiers permet d’assurer la traçabilité des actions effectuées sur les données. Cela facilite les audits de sécurité, la récupération des données après incidents, et améliore la gestion globale des informations, tout en garantissant une disponibilité optimale des données.

Conclusion

Pour garantir une sécurité efficace des données, il est conseillé de combiner plusieurs contrôles de sécurité, créant ainsi un équilibre solide entre authentification, contrôle d’accès, chiffrement et traçabilité continue. Ce dispositif multicouche constitue la meilleure approche pour protéger efficacement vos informations contre toutes formes de menaces.